如何保护敏感数据

当我们将敏感数据托付给系统时,我们期望它们能够保证数据的安全和保护。数据泄露可能对组织及其客户产生毁灭性的影响,从财务损失到声誉损害都有可能。公司可以使用多种技术来保护客户的敏感数据,但在我们探讨这些方法之前,首先让我们定义一下什么是敏感数据。

SSL和TLS

SSL(安全套接字层)和 TLS(传输层安全)是为了在网络上提供安全通信而设计的加密协议。TLS 是 SSL 的后继者,解决了 SSL 中存在的漏洞。

如何考虑选择单体架构还是微服务

在开始之前,为什么你应该关心?系统设计决策很重要,因为一旦决定了很难改变。需要仔细考虑以确保你的系统能满足需求。

CORS是如何工作的?

网络浏览器使用跨源资源共享(CORS)来管理对于提供网页的域名不同的其他域名的请求。这是一种浏览器安全机制,用于减轻跨站请求伪造和其他跨站攻击的风险。

如何使用缓存

开发人员至少对缓存的概念有些熟悉。毕竟,这种技术现在是如此普遍,从CPU到浏览器缓存,所有软件都在一定程度上依赖于缓存技术来提供快速响应。仅仅几毫秒的延迟就可能导致数百万的收入损失,因此亚毫秒级的响应正在成为常态。市场上有大量的缓存解决方案,因此选择正确的解决方案的过程本身就是一次冒险。

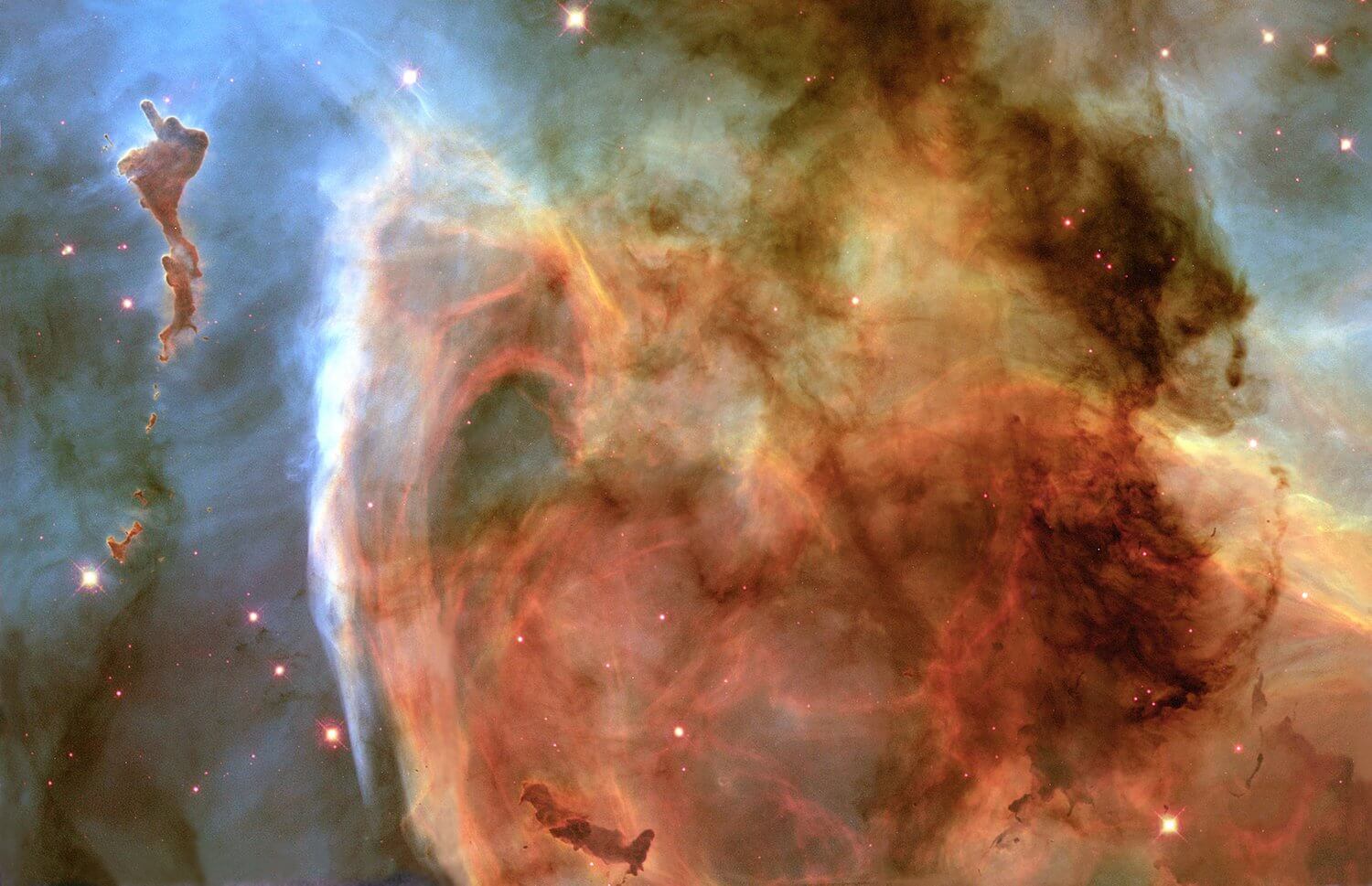

Firefly

Firefly